클라우드 보안의 해답, EAMS PAM의 이해

- 2022-09-30

- 작성자 홍광희, 권윤정

이용자가 허용된 사람인지 검증하기 위한 암호학적인 개인정보인 크리덴셜(Credential, 자격증명)은 패스워드, SSH Key, 인증서, API Token 등 시스템 중요 자원에 접근을 승인하는 인증 정보를 포함하고 있습니다. 특히, 소스 코드나 스크립트에 평문으로 하드코딩 되어 저장된 루트(Root) 권한의 자격증명(Credential)은 깃허브(GitHub)나 환경 변수 등의 원인으로 노출되어 해커의 표적이 되기 쉽습니다. 일회성 비밀번호(OTP)를 제공하여 특권 계정을 보호하는 삼성SDS의 서버 계정 관리 및 접근 통제 솔루션 EAMS PAM에 대해 살펴보겠습니다.

* EAMS: Equipment Account/Access Management System / * PAM: Privileged Account/Access ManagementPAM(Privileged Account/Access Management)의 필요성

크리덴셜(Credential, 자격증명) 어떻게 사용하고 계십니까?

현재 우리가 사용하는 크리덴셜(Credential)은 관리되지 않은 채 도처에서 사용되고 있습니다. 크리덴셜은 패스워드, SSH Key, 인증서, API Token 등 시스템 중요 자원에 접근을 승인하는 인증 정보를 포함하고 있습니다. 그러나 Root 권한의 크리덴셜은 한번 생성되면 변경되지 않은 채 소스 코드나 스크립트에 평문으로 하드코딩 저장이 되는데 이는 서비스 영향도 때문입니다. 이렇게 저장된 크리덴셜은 깃허브(Github)나 환경 변수 등의 원인으로 노출되어 해커의 표적이 되기 쉽습니다. 게다가 실제로 해킹이 발생하더라도 그 크리덴셜을 변경하기란 결코 쉽지 않습니다. 또한, 새로운 서비스마다 크리덴셜을 추가한다고 해도 서비스의 지속적인 확산과 담당자 변경 등과 같은 변수는 크리덴셜의 제대로 된 관리를 어렵게 만듭니다. 더군다나 어떤 서비스에서 해당 크리덴셜을 사용하는지 아닌지 모르는 상황에서 발생 가능한 장애를 예측하기란 매우 어렵습니다. 때문에 우리는 자주 크리덴셜을 바꿔야 할지 말아야 할지 알 수 없는 진퇴양난에 빠지게 됩니다.

[여기서 잠깐!] 크리덴셜(Credential, 자격증명)이란?

"크리덴셜"은 "자격 증명" 또는 "신원 증명서"를 뜻합니다. 주로 인증 과정에서 사용되며, 사용자가 자신의 신원을 확인하기 위해 제출하는 정보나 증명서를 의미합니다. 이는 로그인 시 사용되는 ID, 패스워드, 인증서 등을 포함할 수 있습니다. 예를 들어, 온라인 서비스를 이용할 때 사용하는 ID와 패스워드는 크리덴셜의 일종입니다.

스태틱 크리덴셜(Static Credential, 정적인 자격증명)의 문제점

이러한 문제를 해결하기 위해 나온 아이디어가 ‘Credential 중앙 관리’ 입니다. 그러나 크리덴셜의 중앙 관리는 평문 노출이 100% 방지된다는 안심을 할 수 없습니다. 해당 크리덴셜의 계정이 사용자나 애플리케이션을 통해 유출될 수 있기 때문입니다. 비밀번호가 주기적으로 변경되더라도 변경되지 않는 기간 동안에 해킹 사고가 발생할 수 있습니다. 거기에 모든 애플리케이션이 동일한 크리덴셜을 사용하기 때문에 어떤 Client가 문제의 원인인지 파악하기가 어렵습니다.

[여기서 잠깐!] 스태틱 크리덴셜(Static Credential, 자격증명)이란?

스태틱 크리덴셜은 정적인 자격 증명을 의미합니다. 즉, 일정한 값(예: 고정된 사용자 이름과 패스워드)으로 구성된 자격 증명을 말합니다. 이러한 정적인 자격 증명은 보안성이 낮고, 해커들에게 쉽게 노출될 수 있기 때문에 보안 위협 요소가 될 수 있습니다. 따라서, 보안성을 강화하기 위해 보안 전문가들은 동적인 자격 증명을 사용하는 것을 권장합니다. 예를 들어, 동적인 OTP(One-Time Password)를 사용하여 보안성을 강화할 수 있습니다.

클라우드 보안을 위한 해결책 : PAM

PAM(Privileged Account/Access Management, 특권 계정/접근 관리)이란 ‘특권 계정에 최소한의 권한을 부여하여 보안 위협을 최소화’ 하는 방식을 의미합니다.

Linux의 root, Windows의 Administrator 계정이 해당된다.

파일, 디렉토리, 서비스 등 리소스 및 시스템 설정에 모든 권한을 가지고 있고, 중요 데이터에 접근이 가능한 계정을 의미한다.

[여기서 잠깐!] PAM(Privileged Account/Access Management, 특권 계정/접근 관리)이란?

PAM은 "Privileged Account/Access Management(특권 계정/접근 관리)"의 약어로, 조직 내에서 특정한 권한을 가진 계정과 관련된 접근 권한을 보호하고 관리하기 위한 시스템을 의미합니다. PAM은 주로 관리자 계정, 시스템 운영자 계정 등과 같이 특별한 권한을 가진 계정의 보안성을 강화하기 위해 사용됩니다. PAM을 통해 이러한 계정의 접근 제어, 모니터링, 로깅 등의 기능을 수행할 수 있으며, 이를 통해 보안 위협으로부터 시스템을 보호할 수 있습니다. 예를 들어, 금융기관이나 국가기관에서는 PAM을 적용하여 특정 계정에 대한 접근 제어 및 감사 추적을 수행하여 보안성을 강화합니다.

특권 계정의 권한 부여 방법: 다이나믹 크리덴셜(Dynamic Credential, 동적 자격증명)과 워크플로우(Workflow)기반의 권한 부여

삼성SDS는 서버 계정 관리 및 접근 통제 솔루션으로 EAMS(Equipment Account/Access Management System)를 제공하고 있습니다.

[여기서 잠깐!] EAMS(Equipment Account/Access Management System)이란?

EAMS는 조직 내에서 사용되는 장비와 관련된 계정 및 접근 권한을 관리하기 위한 시스템을 의미합니다. 이를 통해 조직 내의 장비 사용을 체계적으로 관리하고, 보안성을 강화할 수 있습니다. 예를 들어, 공공기관 내에서는 EAMS를 활용하여 공공재로 제공되는 컴퓨터와 장비의 계정과 접근 권한을 관리할 수 있습니다. 또한, 기업 내에서도 EAMS를 활용하여 특정 부서나 직책에 따른 장비 사용 권한을 제어하고, 관리할 수 있습니다.

EAMS PAM은 EAMS의 PAM 전용 제품으로 특권 계정의 권한 부여를 위해 다이나믹 크리덴셜과 워크플로우 기반의 권한 부여 방법을 제공하고 있습니다.

먼저, 다이나믹 크리덴셜을 살펴보겠습니다. 다이나믹 크리덴셜은 접속 세션 별로 일회성 패스워드를 제공하며, 일정 시간(TTL)이 지나면 사용이 불가합니다. 또한, 이 환경에서는 동일한 ID에 대해서도 접속 세션 별로 Unique한 비밀번호를 제공할 수 있기 때문에 크리덴셜이 유출되더라도 정확히 어떤 지점(세션)에서 공격이 발생했는지 즉시 탐지할 수 있습니다.

워크플로우 기반의 권한 부여 방식은 업무를 받은 경우에만 일시적으로 특권 계정에 대한 접속 권한을 자동 허용하는 것입니다. 전통적인 방식에서는 인증된 특정 Identity에 서버 특권 계정 접속 권한을 부여하기 때문에 지속적인 관리가 필요했습니다. 그러나 워크플로우 기반 권한 부여 방식은 워크플로우와 연동하여 ‘업무 단위’의 최소 권한을 부여함으로써 업무 종료 시 권한을 자동으로 회수하고 업무 효율성을 유지하면서 안전하게 서비스를 제공할 수 있습니다.

삼성SDS의 클라우드 보안 솔루션 EAMS PAM 소개

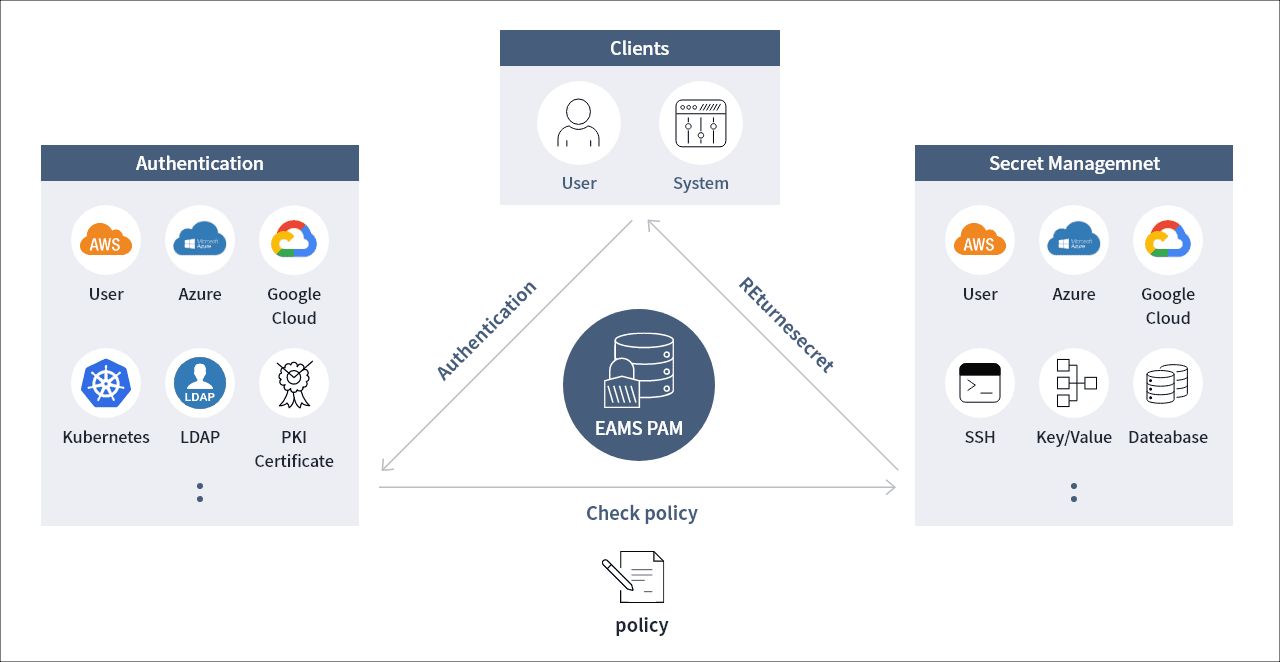

PAM 서비스를 제공하기 위해서는 중앙에서 계정을 관리하는 솔루션이 필요합니다. 삼성SDS의 EAMS PAM 솔루션은 인증된Client에게 정책에 따른 최소한의 권한으로 일회성 비밀번호를 제공하여 특권 계정을 보호하고 있습니다.

특징1) 다이나믹 크리덴셜(Dynamic Credential, 동적 자격증명) 제공

EAMS PAM은 Linux PAM(Pluggable Authentication Modules), Windows AD 등의 기술을 활용하여 서버, DB, Cloud VM 등의 특권 계정에 일회성 비밀번호(OTP)를 제공합니다. 때문에 계정 정보가 외부에 노출되어도 해당 비밀번호를 재사용을 할 수 없습니다. 이러한 다이나믹 크리덴셜 방식을 적용하면 동일한 서버일지라도 세션별로 발급된 비밀번호가 모두 다르기 때문에 문제가 발생한 세션을 즉시 탐지할 수 있습니다.특징2) 다양한 인증 방식 지원

EAMS PAM은 GitHub, LDAP 뿐만 아니라 Kubernetes, Token, PKI인증서 등의 다양한 인증 방식을 제공합니다. 고객사의 인증 체계에 적합한 인증 방식을 선택할 수 있습니다. 또한, 인증 Provider와 연동하여 사용자 역할 별 자동 권한 부여 기능 역시 가능합니다. 게다가 깃허브의 team, LDAP의 조직 정보에 따라 접근 가능한 VM 정보를 사전에 정의해 놓으면 신규 사용자가 추가되더라도 그룹 정보에 따른 권한이 자동으로 부여됩니다. 사용자 뿐 아니라 스크립트, 애플리케이션 등의 Non-human 고객에 대한 인증 과정 역시 포함되어 특권 계정을 소비하는 모든 주체가 실명화 될 수 있도록 관리합니다.

특징3) 토큰(Token)을 활용한 권한 관리

EAMS PAM은 토큰(Token)을 활용한 권한 관리 방법을 통해 중요 크리덴셜을 제공합니다. 내부 정책에 따라 고객은(사용자, 애플리케이션 등) 별도로 비밀번호를 조회할 수 있는 서버와 해당 비밀번호를 사용할 수 있는 유효기간(TTL)을 모두 다르게 부여 받습니다. 각각의 고객들은 EAMS PAM에서 인증 과정을 거친 후 토큰을 발급받는데, 해당 토큰은 각각 다르게 부여된 정책이 포함되어 있습니다.

고객은 해당 토큰을 통해 EAMS PAM에서 계정 정보를 요청, 비밀번호를 발급 받은 뒤 서버에 접속할 수 있습니다. EAMS PAM은 권한이 포함된 토큰을 서비스 별로 유통하여 꼭 필요한 지점에서만 특권 계정이 노출될 수 있도록 합니다. 때문에 어떤 서비스가 언제 중요 계정을 소비하였는지 중앙에서 관제함으로써 특권 계정을 안전하게 보호합니다.

- User

- System

- User

- Azure

- Google Cloud

- Kubernetes

- LDAP

- PKI Certificate

- User

- Azure

- Google Cloud

- SSH

- Key/Value

- DateAbase

클라우드PAM(Cloud PAM)의 주요 기능

일반적인 클라우드 환경에서 권한 관리의 어려움(Pain Point)

일반적으로 클라우드 환경에서는 별도의 보안 설정 없이 가상 머신(Virtual Machine, VM)에 접속하는 경우, 하나의 키(Key)를 통해 여러 개의 VM에 접근이 가능했습니다. 편의상 함께 일하는 구성원들이 해당 키를 공유하고 VM에 접근하는데 이러한 경우, 공격자에게 해당 키가 노출되면 치명적인 보안 사고가 발생하게 됩니다. 이에 따른 해결책으로 보안 기준을 적용하여 사용자별로 개인별 IAM 계정을 생성하거나, VM마다 별도 계정을 생성하여 사용자에 따른 권한을 부여합니다. 그러나 이때 업무 부담이 발생합니다. 이는 Auto-Scaling으로 인해 동적으로 자동 생성/삭제되는 VM의 특권 계정을 일일이 관리하고 권한을 부여해야 하기 때문입니다. EAMS PAM은 이러한 문제를 해결하기 위해 클라우드 환경에서 특권 계정을 보호할 수 있는 자동화된 PAM 서비스를 제공합니다.

기능 1) EAMS PAM을 통한 클라우드 가상 머신(Cloud Virtual Machine) 계정 관리

EAMS PAM은 클라우드 내 모든 VM 계정을 동적으로 변경하고 Client에게 비밀번호를 제공하는 역할을 수행합니다. 여기서 Client는 사용자 또는 특권 계정 사용 시스템(스크립트, 애플리케이션 등)이 될 수 있으며 EAMS PAM을 통해 접속을 요청하거나 계정 정보를 요청할 수 있습니다. 과거에는 계정 관리 시스템을 도입해도 스크립트나 애플리케이션에서 서비스 계정을 사용했기 때문에 자동화된 계정 관리 기능을 제대로 사용하지 못하는 경우가 있었습니다. 그러나 EAMS PAM에서는 접속 계정이 아닌 서비스 활용 계정에 대해서도 비밀번호를 공급하므로 모든 특권 계정의 유통 과정을 가시화 할 수 있습니다. 클라우드의 가상머신의 경우 동적으로 생성/삭제되기 때문에 특권 계정이 제대로 관리되고 있는지 확인하기 어렵지만 EAMS PAM에서는 계정 현황 대시보드를 통해 비밀번호가 변경되지 않는 계정, 미사용 계정, 불법 접속 계정 등을 확인할 수 있습니다.

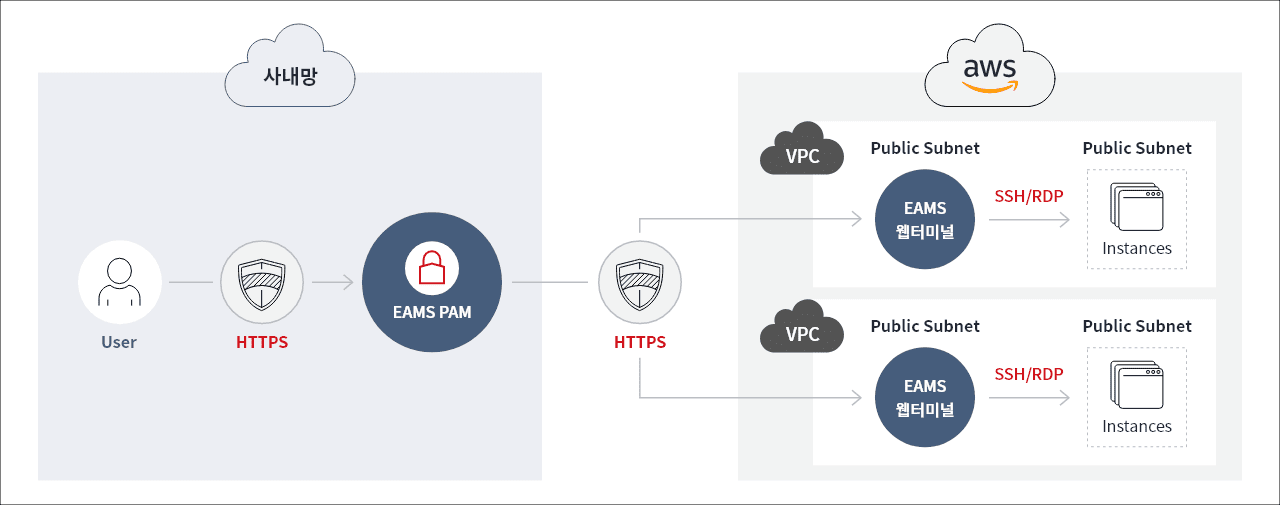

사내망

- User

- HTTPS

- EAMS PAM

HTTPS

-

VPC

Public Subnet EAMS 웹터미널

SSH/RDP

Public Subnet instances

-

VPC

Public Subnet EAMS 웹터미널

SSH/RDP

Public Subnet instances

기능 2) EAMS PAM의 클라우드 가상 머신(Cloud Virtual Machine) 접속 관리

EAMS PAM은 모든 VM으로의 단일 접속을 위해 Privileged Access Manager라는 웹 기반 터미널을 제공합니다. Privileged Access Manager는 사용자 PC에 웹 브라우저만 있으면 각 프로토콜(SSH, RDP, Telnet 등)별 터미널 프로그램을 설치하지 않아도 VM에 접속이 가능합니다. 모든 VM에 자동 로그인 된 터미널 접속을 제공하므로 사용자에게 VM 계정 비밀번호가 노출되지 않습니다. 또한 별도 터미널 프로그램을 설치할 필요가 없기 때문에 보안 취약점에 대한 관리 없이 안전하게 접속을 할 수 있습니다. EAMS PAM은 사용자별로 접속 가능한 VM을 매핑하여 권한 부여가 가능합니다. 특권 계정의 경우 관리자 승인 후 접속 설정이 가능하고, 역할별 권한 자동 적용 역시 제공됩니다. 벤더사, 협력사 등 3rd Party 사용자의 경우 업무 관리 시스템과 연동하여 해당 업무가 부여된 기간 동안만 일시적으로 장비 접속을 할 수 있습니다.

기능 3) EAMS PAM의 클라우드 내 자동 배포 및 안전한 연결 제공

EAMS PAM은 Marketplace에서 다운받아 바로 구성이 가능하므로 클라우드망 내에 손쉽게 설치가 가능합니다. 기존 고객사의 사설 네트워크 내 VM에 접속하기 위해서는 모든 VM의 SSH 및 RDP 접속 포트를 외부에 오픈 해야 했지만, EAMS PAM을 도입하면 HTTPS 포트만을 외부에 오픈 하게 되어 보안 관리 포인트를 단일화할 수 있다는 장점이 있습니다. 또한, SSH, RDP, Telnet 등의 프로토콜 보안 취약점의 지속적인 관리 없이 HTTPS 프로토콜의 보안 취약점만 관리하기 때문에 보안 관리 업무가 감소하게 됩니다.

기능 4) 클라우드 가상 머신(Cloud Virtual Machine)의 모니터링

사용자뿐 아니라 시스템 역시 실명화되기 때문에, 계정 사용 요청자들이 어떤 VM의 특권 계정을 언제 소비했는지 관리가 가능합니다.

Dynamic Secret 방식을 사용하는 경우에는 더 큰 보안 사고를 예방할 수 있습니다. 이는, 동일한 password로 2번 이상 VM에 인증 요청 시, 보안 위협으로 탐지, 보고되기 때문입니다. 한편, Privileged Access Manager의 경우에는 텍스트 및 동영상으로 누가 어떤 장비에 접속해서 어떤 작업을 했는지 감사/추적(Audit Trail)이 가능합니다. EAMS PAM을 통하지 않은 불법 접속에 대해서는 대시보드를 제공하므로 허가되지 않은 접속으로 인한 보안 사고의 원인을 추적할 수 있습니다.

클라우드를 위한 보안 솔루션, EAMS PAM의 활용 방안

클라우드 가상 머신(Cloud Virtual Machine)의 계정 관리 방안

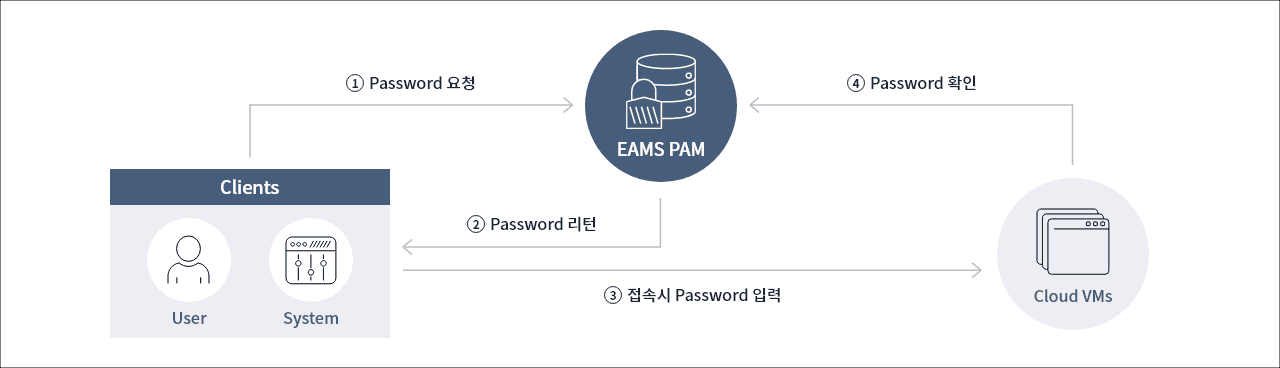

EAMS PAM을 통해 클라우드 가상 머신(Cloud Virtual Machine)의 계정을 관리하는 시나리오에 대해 소개하겠습니다. Linux, Windows, DB 등의 특권 계정에 대해 일회용 비밀번호를 제공하는 Dynamic Credential 방식이 PAM계정 관리의 기본입니다. 세부적인 순서는 다음과 같습니다.

① 사용자가 VM에 접속할 때, EAMS PAM 웹에 접속하여 VM 비밀번호를 요청한다.

② 사용자는 EAMS PAM으로부터 VM의 일회용 비밀번호를 받는다.

③ 사용자가 VM에 접속할 때 해당 비밀번호를 입력하면,

④ VM에서는 EAMS PAM에 질의하여 해당 비밀번호가 유효한지 확인하고 인증하게 된다. 서버 접속 세션이 끊어지면 일회용 비밀번호는 무효화된다.

- 1. Clients가 EAMS PAM에 Password 요청

- 2. EAMS PAM에서 Clients에게 Password 리턴

- 3. Clients가 접속시 Password 입력되고 Cloud VMs 이동

- 4. Cloud VMs 에서 EAMS PAM으로 Password 확인

EAMS PAM의 웹 기반 터미널인 Privileged Access Manager는 사용자가 별도로 EAMS PAM에 비밀번호를 확인하여 입력할 필요 없이 내부적으로 해당 과정을 거쳐 자동으로 서버에 접속할 수 있습니다. Dynamic Credential의 전제 조건으로 Linux VM에 agent가 설치되어 PAM(Pluggable Authentication Modules) 인증이 가능한 상태가 되어 있어야 합니다. PAM 인증 설정 시 EAMS PAM이 인증서버로 연동됩니다. Windows VM의 경우에는 AD에 연동되어 있어야 합니다.

그러나 운영 상황 상 Linux VM에 PAM agent를 설치할 수 없거나 AD에 조인되지 않은 Windows VM의 경우, 일회용 비밀번호가 아닌 일정한 주기(일반적으로 3개월)마다 비밀번호가 자동 변경되는 Static Credential 방식이 제공됩니다.

클라우드 가상 머신(Cloud Virtual Machine)의 Workflow 기반 접속 방안

EAMS PAM을 통해 업무 기반으로 접속을 제공하는 시나리오에 대해 소개하겠습니다. 기존에 벤더사, 협력사 등의 3rd Party 사용자가 VM에 접속해야 하는 경우, 이들을 위한 VM 특권 계정을 별도로 발급했습니다. 그러나 해당 사용자가 업무 종료 후 관리자가 별도로 확인하여 권한을 회수하지 않으면, 언제든 사내 리소스에 접근할 수 있는 위험이 존재합니다.

EAMS PAM에서는 Jira, Github 등의 업무 관리 시스템과 연동하여 업무가 할당된 기간 동안 지정된 VM에 한해서만 접속이 가능하도록 제공합니다. 관리자가 Jira 및 Github에서 사용자의 업무 Ticket을 생성하면 해당 업무와 관련된 VM에 접속할 수 있도록 권한이 자동으로 부여됩니다. 사용자가 EAMS PAM에 접속하면 본인에게 권한이 부여된 VM 리스트가 보이고, 접속 시 제공되는 Privileged Access Manager를 통해 VM에 접속이 가능합니다. Privileged Access Manager는 자동 로그인 된 터미널을 제공하므로 특권 계정 비밀번호가 외부 인력에게 노출되지 않습니다.

사용자가 작업한 후 VM 세션을 종료하면, 어떤 작업들을 했는지 작업 내역 및 동영상이 업무 관리 시스템에 첨부됩니다. 업무가 종료되면 VM 접속 리스트에서 자동으로 삭제되기 때문에 이후에는 VM 접속이 불가능합니다. 관리자가 VM별로 외부 인력의 접속 계정을 확인하여 일일이 회수하지 않아도 업무 단위로 자동으로 접속 권한이 부여/회수되기 때문에 더욱 안전하고 자동화된 권한 관리가 가능합니다.

클라우드에서 DevSecOps 방안

EAMS PAM을 통해 DevOps 체계에서 특권 계정을 안전하게 관리하는 시나리오에 대해 살펴보겠습니다. 최근 클라우드 네이티브(Cloud Native) 환경에서는 DevOps 체계를 활용한 지속적 빌드 및 배포(CI/CD) 방식이 더욱 확산되고 있습니다. 그러나 소스 코드 관리 수준 및 DevOps Pipeline 상에서 사용되는 Tool의 보안 강도에 따라 특권 계정이 노출되는 케이스가 발생하고 있습니다. EAMS PAM에서는 솔루션으로 DevOps에 보안을 더한 DevSecOps (DevOps + Security) 활용 사례를 제안합니다. DevSecOps 체계를 구성하기 위해서는 애플리케이션 소스 코드 내에 DB 연결 정보 등의 중요 크리덴셜이 하드 코딩 되어 인터넷 상에 노출되지 않도록 하는 관리가 필요합니다. 특히, 특권 계정은 Jenkins, Ansible Tower와 같이 DevOps Pipeline상에서 활용되는 Tool의 보안 수준에 영향 받지 않도록 안전한 곳에 잘 보관되어야 합니다.

한편, 클라우드 네이티브(Cloud Native) 환경에서는 코드화된(Infra as a Code) 인프라를 생성하고 관리합니다. 또한, 클라우드 가상머신(Cloud VM) 및 쿠버네티스 상에서 컨테이너가 배포될 때 manifest 파일에 특권 계정이 포함된 애플리케이션 구성 정보가 평문으로 저장되는 경우가 발생하지 않도록 세밀한 관리가 필요합니다. EAMS PAM는 소스코드, DevOps Tool, VM/컨테이너 배포 manifest 등에 사용되는 특권 계정들을 중앙에서 관리하고, 시스템이 안전하게 계정을 소비할 수 있도록 API를 제공하여 DevSecOps 체계 구축에 기여하고 있습니다. 시스템 자체의 인증과정을 거쳐 실명화하고, 해당 시스템이 언제 어떤 계정을 소비하였는지 모니터링이 가능합니다.

맺음말 : 클라우드 보안의 해답, EAMS PAM

지금까지 클라우드 환경에서 특권 계정 보호를 위해 EAMS PAM이 어떻게 활용될 수 있는지 알아봤습니다. 또한, EAMS PAM을 통한 VM 계정 관리와 접속 관리, DevOps 환경에서의 특권 계정 보호 방법에 대해서도 살펴봤습니다. 점점 복잡해지고 동적으로 변화하는 클라우드 환경에서 중요 자원 및 데이터 보호를 위해 EAMS PAM이 제공하는 솔루션은 예측할 수 없는 사이버 보안 위협으로부터 좋은 해답이 될 수 있을 것입니다.

- 홍광희 프로 / 삼성SDS

- Home IoT 솔루션 개발, 사무실/IoT 네트워크 서비스 개발, 데이터 센터 인프라 원격 접속 통제 솔루션 개발 등 20년간의 개발 경험을 기반으로 MSP 환경에서 PAM (Privileged Account/Access Management) 분야 경험과 전문성을 보유하고 있습니다.

- 권윤정 프로 / 삼성SDS

- 국내·해외 데이터센터 및 클라우드 고객을 대상으로 한 인프라 운영업무 자동화 솔루션 개발 및 Cloud PAM 서비스를 기획하였고 컨테이너, CI/CD 등 클라우드 네이티브 기술에 전문성을 보유하고 있습니다.